今回の記事では、Windowsなどの端末の管理や認証管理、アクセス権管理などの企業内ネットワークでとても重要なActiveDirectoryにおける「ドメイン」について、まったくIT知識の無いユーザーにどう説明すれば分かった気になってもらえるかを考えながら、ActiveDirectoryの基礎知識も併せて解説していきます。

「ドメイン」って何さ

まずは、IT知識のない人にとっては聞き慣れない「ドメイン」という名前の本来の意味について説明をするべきかと思います。

「Domain」を辞書で調べると「領地」や「領土」と訳されます。

IT用語における「ドメイン」も大まかな解釈としては、同じように領土や領地として捉えて良いですが、扱う技術の種類によっては「ドメイン」の意味する中身が異なります。

ActiveDirectory以外の「ドメイン」の定義についても見てましょう。

IPアドレスと紐付けて管理する目的で使用する階層分けされた識別名

データベースにおけるドメイン:

テーブルのデータ項目の属性を定義して分類する際に使用する概念

同じ「ドメイン」でも解釈や定義が異なります。

ActiveDirectoryにおける「ドメイン」を定義するためには、その前提知識として、ActiveDirectoryそのものについても知っておく必要があります。

次項ではActiveDirectoryについて紹介していきます。

「ドメイン」って言葉はITでもよく使われますが、対象の技術によって意味がだいぶ異なるみたいです。

ADについての基本的な知識も併せて説明しておかないと理解はできなさそうです・・・。

ActiveDirectoryって何さ

今回はActiveDirectory(略してAD)におけるドメインを説明する記事である以上、そもそも「ActiveDirectory」も併せて理解する必要があります。

まず、ActiveDirectoryは、主にWindows端末をシステム管理者が一元的に管理するためのサービスです。

パソコンが数台程度の環境であればActiveDirectoryが無くても十分運用できますが、数百台、数千台といった多くのパソコンを効率よく管理していくためには欠かせない仕組みです。

ActiveDirectoryを利用するには「ドメインコントローラー」と呼ばれる役割の、ドメインを管理するためのWindowsServerが必要になります。

そのWindowsServer上にActiveDirectoryの機能をインストール(有効化)します。

ActiveDirectoryを使用するには前述したドメインコントローラー機能とともにIPアドレスとホスト名を紐付けるDNSサーバー機能が必要になります。

また、通常はこのDNSサーバーはドメインコントローラーと同じサーバー内で同居します。

よって、ActivrDirectoryに必ず必要になるものは以下です。

- ドメインコントローラー

- DNSサーバー

また、ActiveDirectoryで管理されるクライアントがいないと意味が無いので、Windowsパソコンやドメインの配下で管理対象にするサーバー(メンバーサーバー)が必要になります。

尚、ActiveDirectoryのクライアントとして管理できるWindowsのエディションは、Proかそれ以上の上位エディションである必要があり、個人や家庭用のWindows10 HomeなどのエディションではActiveDirectoryのクライアントとして使用することはできません。

ActiveDirectoryは名前が長いので、略して「AD」と呼ぶのが一般的です。

企業で使うことが前提の仕組みなので、安価な家庭用のWindowsでは使えないのですね。

ActiveDirectoryで何ができるのさ

ActiveDirectory自体にどのような機能があって、ActiveDirectoryを導入することで、どの様なメリットがあるかを紹介していきます。

ユーザー認証情報の一元管理

最も重要なのは、社内などその組織でパソコンを使用するユーザー情報をドメインコントローラー内で集約して管理することができます。

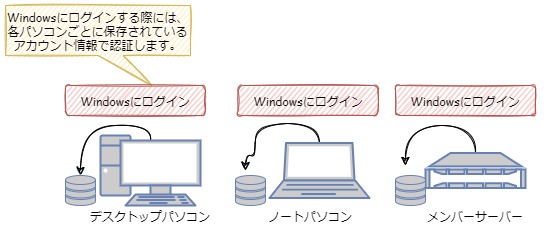

ActiveDirectoryを導入していない企業のWindowsパソコンの場合は、そのパソコンのWindowsにログインするためのユーザーIDやパスワードといった情報はパソコン本体ごとに保存されています。

端末毎でしか管理されていないため、新しいログインユーザーが必要になった場合は、その使用するパソコンで直接ユーザーアカウントを作成する必要があります。

また、ユーザーがログインパスワードを忘れた場合なども、そのパソコンごとで個別に対応する必要があります。

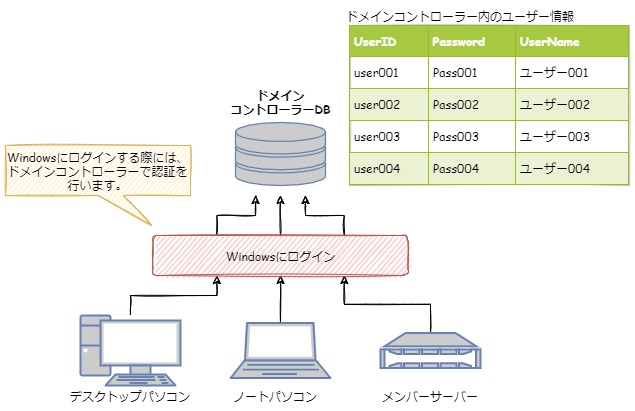

ActiveDirectoryを導入している企業のWindowsパソコンの場合は、パソコンにログインできるユーザーは全てドメインコントローラー上で管理されており、ログインの都度、Windowsのログイン画面で入力されたユーザーIDやパスワードが正しいかをドメインコントローラーに確認して、合っていればログインできます。

よって、各パソコンごとに予めログインユーザーを作成しておく必要がありません。

また、ユーザーがパスワードを忘れた場合でも、ActiveDirectoryの管理画面を通してユーザーに設定されているパスワードをリセットしてしまうことも可能です。

ファイルサーバーやネットワークプリンターなどへのアクセス権管理

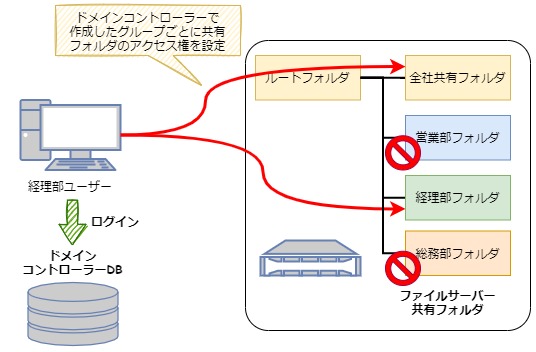

ActiveDirectory内では、ユーザーをセキュリティグループやOU(Object Unit)単位でグループごとに管理できます。

企業のファイル管理としてファイルサーバーを構築し、社内のファイルはそのサーバーの共有フォルダ内で一元的に管理しているケースは多いかと思いますが、例えば部署ごとに部署専用共有フォルダを作り、そのフォルダにアクセスできるユーザーに制限を設けたい場合も多いのですが、そのような場合は、ActiveDirectoryで管理しているユーザーやグループ単位で設定することができます。

SSO(シングルサインオン)の実現

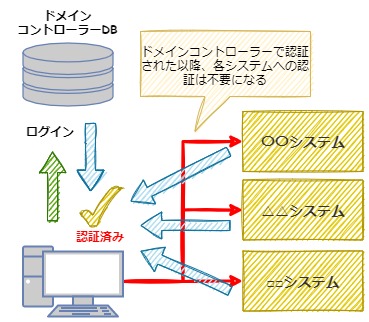

ActiveDirectoryでは、Kerberos(ケルベロス)認証という技術が使われています。

このケルベロス認証では、IDとパスワードで認証が完了すると、その認証されたことをWindows側で記憶(チケット発行)し、それ以降は別のアプリケーションでの認証を不要(チケットを使用した自動認証)にする技術です。

よって、この認証技術を活用することで、Windowsにログインした際に認証された情報を残しておき、以降のアプリケーションごとのログイン認証を不要にすることができる便利な仕組みです。

このように、一度認証することでそれ以降の認証を不要にする仕組みを「SSO(シングルサインオン)」と呼びます。

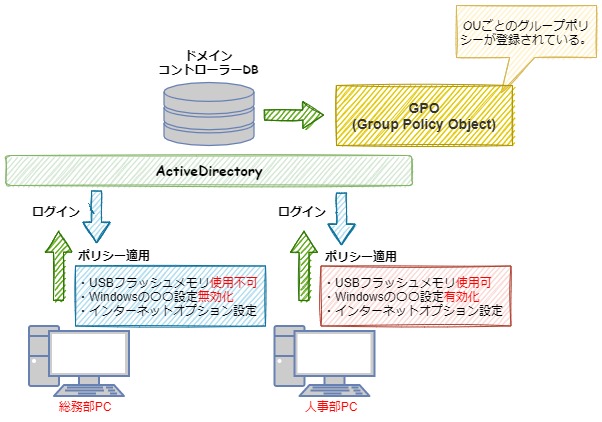

グループポリシーを利用した端末設定管理

ActiveDirectoryでは、管理下の端末に対して、Windowsに関する各設定や、Windowsの各機能に対する制限をまとめて適用することができます。

その設定や制限はActiveDirectoryにおけるユーザーやグループ、OU(Object Unit)単位で指定することができます。

この仕組みを「グループポリシー」と呼びます。

多くの端末の管理するシステム管理者にとって、無くてはならない機能です。

ActiveDirectoryは端末を一元的に管理するための色々な機能を持っているのがわかりました。

結局ドメインが何なのかはまだよくわかりませんね・・・。

「ドメインに参加」って何のさ

ActiveDirectoryを導入した際には、その組織で使用されているパソコンなどを「ドメインに参加」させる必要があります。

この「ドメインに参加」とは具体的にどのような状態を指すのかについて説明していきます。

ドメイン参加手順

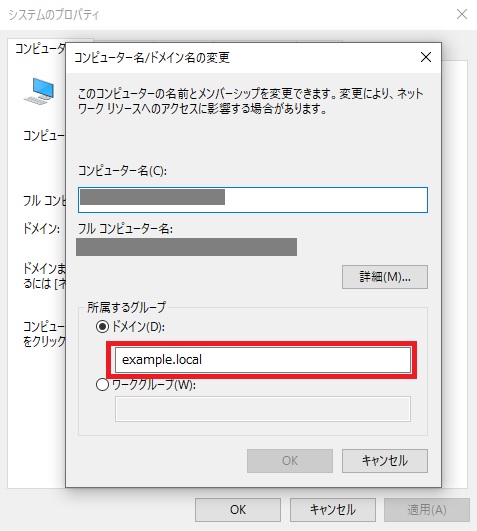

ドメイン参加対象の端末がWindowsの場合は、「システムのプロパティ」を表示します。

「コンピューター名を変更したりドメインに参加するには[変更]をクリックしてください。」の隣に配置されている「変更」ボタンを押下します。

以下の画面が表示されるため、「所属するグループ」をワークグループからドメインに変更し、ActiveDirectoryで使用しているドメインを入力します。

その後、ドメインに参加させるためのアクセス許可のあるアカウントの名前とパスワードの入力を求められるため、ドメインコントローラーの「Domain Admins」権限を持つユーザーの名前とパスワードを入力することで、その端末がADドメインの管理下に置かれます。

この場合は対象の端末のIPアドレスなどのネットワーク設定の参照先DNSサーバーがAD用DNSサーバーを向いていない可能性があります。

ADに参加する端末は、必ず参照先DNSサーバーとしてAD用DNSサーバーを向ける必要があります。

これが「ドメインに参加」している状態です。

ドメイン参加した端末は、ActiveDirectoryのサーバー側の管理対象コンピューターとして登録されます。

ドメインに参加させた以降は、その端末のWindowsにログインする際にはその都度ドメインコントローラーと通信を行い、ドメインコントローラーに登録されているユーザー名とパスワードで認証されます。

ActiveDirectoryを利用するためには、パソコンを「ドメインに参加」させることが必要みたいです。

参加させると言うことから、ドメインは「グループ」みたいなものなのかな?

結局「ADドメイン」って何なの

いよいよ今回の記事の主題の「ドメイン」について解説します。

ADドメインの名前は自由に決められるの?

まず、ActiveDirectoryを構築する際には、このドメインの名前を決めるのですが、命名における制約さえ守れば自由に指定することができます。

例えば、自身では試したことは無いですが、Microsoftのドキュメントを読む限り、最低文字数は2文字のようなので、aa って文字列でもドメイン名としては指定することはできるようです。

詳しくはMicrosoft公式のドキュメントをご参照ください。

コンピューター、ドメイン、サイト、および US の Active Directory の名前付け規則 -DNS ドメイン名-

ただ、それではADドメインとして管理し辛いため、一般的には意味のある何らかの名称や文字列を指定します。

現在Microsoftが推奨するドメイン名は、インターネット上で使われるパブリックドメインに対してサブドメインを付与する命名です。

例えば、ADを導入する企業が、インターネット上でexample.co.jpといったドメインを使用しているのであれば、そのドメインに対するAD用のサブドメインとして dc.を付加し、ADで使用するドメインは dc.example.co.jp とするといった具合です。

あと、昔は.localを末尾に付けることが推奨されていた時代もあり、その場合は、 example.local といったADドメインを使用している企業も多いです。

ADドメインは一つしか使えないの?

例えば一つの企業内でADドメインを複数使用することはできますが、一つのドメインコントローラー(ADサーバー)で使用できるドメインは一つです。

異なるドメインを一つのサーバー上で使用することはできません。

逆に一つのドメインに対して複数のドメインコントローラーを使用することは可能です。

ADにおけるドメインとは、「ActiveDirectoryにおける管理範囲を識別する名前」とも言えます。

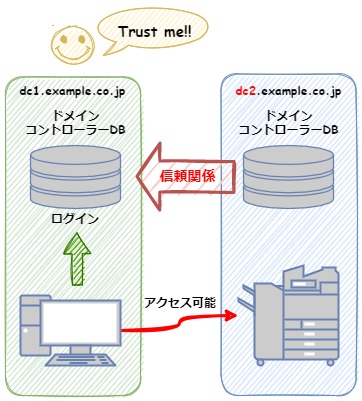

例えば、ドメイン:dc1.example.co.jp に参加している端末では、dc2.example.co.jp のドメインを使用したネットワーク内の端末にはアクセスできません。

通常は自身が参加しているドメインと同じドメインを使用している資源にしかアクセスできません。

ただ、実際のADの運用では、異なるドメイン同士で連携したい場合もあり、その場合は異なるドメインに対して「信頼関係」を設定します。

上記の例では、dc1.example.co.jp のドメインに対して、dc2.example.co.jpが「信頼関係」を設定することで、dc1.example.co.jp に対してログインしたユーザー端末は、dc2.example.co.cp の資源にアクセスすることができるようになります。

これはActiveDirectoryのサーバー側の設定項目です。

この信頼関係の向きも重要で、相互に信頼し合うのか、片方からだけ信頼するのかによって挙動は変わります。

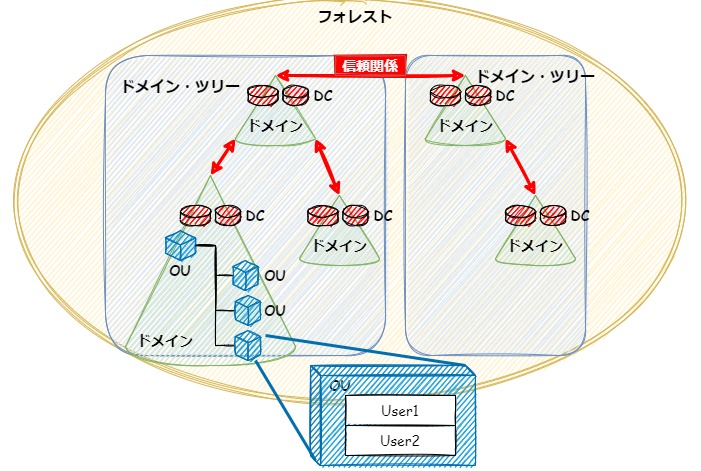

ADドメインを複数組み合わせた構成も作れるの?

ADドメインはActiveDirectoryにおける管理範囲を定義するための仕組みであり、その管理範囲毎の識別名です。。

大きな企業では、そのドメインを幾つか組み合わせて大きなAD環境を構築しています。

ActiveDirectoryにおける範囲を表す名称や概念としては、以下の順になります。

図で表現すると以下です。

この構成例は非常に大規模なAD環境のケースです。

殆どの企業では、フォレストやドメイン・ツリーを構成する必要は無く、ドメイン一つがあれば運用可能です。

一般的な企業の場合の例としては、会社全体が一つのドメインになり、そのドメインなかに部署ごとのOUを配置して、そのOUのなかにユーザーが割り当てられます。

巨大な企業の場合の例としては、支社ごとにドメインがあり、ドメインごとに信頼関係を結び、本社を頂点とした一つのドメイン・ツリーを構築します。

海外拠点にもドメイン・ツリーが有り、そのドメイン・ツリーの頂点を信頼関係で結びます。

このようなActiveDirectoryの構成全体がフォレストになります。

このように多くのドメインを使い分ける場合は、そのドメインの実体に合ったドメイン名を使用する必要があります。

「ADドメイン」を一言で説明すると?

当記事で紹介してきたActiveDirectoryに関する説明やドメインについての解説を元に表現すると以下のように定義できます。

「ドメイン」はActiveDirectoryにおいて重要な要素だということがわかりました。

併せてこれまでよくわからなかった「AD」についても何となくわかった気がします!

最後に

今回は、IT知識のない人に「ADドメイン」を理解してもらうには?

といった趣旨で記事を作成しました。

結局、ADにおける「ドメイン」を理解してもらうには、ActiveDirectoryそのものを理解してもらう必要があります。

「ドメイン」はActiveDirectoryを構成する要素の一つに過ぎない為、ActiveDirectoryにはどのような機能があり、なぜ企業で使用されているのか。

ドメインがどのように使われており、ActiveDirectoryはドメイン以外にどのような要素で構成されているのか、といった内容を知ってもらうことで、相対的にドメイン自体の仕組みや役割が理解できるのではないかと思います。

今回も読んでいただきましてありがとうございました。

それでは皆様ごきげんよう!