今回の記事では、オンプレActive Directoryの「グループポリシー」を利用して、管理下のWindows端末に対して「管理共有」を有効にするためのグループポリシー管理エディタの設定箇所を紹介していきます。

Windowsの管理共有(隠し共有)とは

幣ブログの記事でも過去に紹介しておりますが、システム管理者にとっては非常に便利な機能です。

詳しい解説は以下の記事をご参照ください。

この機能はシステム管理者としては便利な反面、悪用された場合は深刻なセキュリティホールにもなります。

グループポリシーから管理共有を有効化する設定箇所

当項では、実際のActiveDirectoryのグループポリシーエディタを使用して、管理下の端末の管理共有を有効化する場合のポリシー内容を紹介していきます。

レジストリ「LocalAccountTokenFilterPolicy」について

Windowsでは、UAC(User Account Control)が有効な場合、管理共有を使用した接続はできないように制限されています。

管理共有を使いたいがためにUACを無効化してしまうと、Windowsのセキュリティは大きく低下してしまいます。

そこで、UACを有効にしつつ管理共有で接続できるようにするには、”接続される側”のWindowsのレジストリにレジストリキーを追加する必要があります。

対象のレジストリは以下になります。

| ルートキー | HKEY_LOCAL_MACHINE |

| サブキー | SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System |

| 値の名前 | LocalAccountTokenFilterPolicy |

| 値種類 | DWORD |

| 値 | 1 |

尚、このレジストリの意味合いや変更方法などの詳細は、以下のリンクにあるMicrosoft社のページをご確認ください。

尚、このレジストリの値はWindowsの既定の状態では作成されていないと思われます。

よって、存在しなければ、対象のサブキー配下に新しく「LocalAccountTokenFilterPolicy」を作成することになります。

グループポリシーでレジストリを追加する方法

グループポリシーでレジストリを登録する際の一般的な解説も交えて、レジストリ「LocalAccountTokenFilterPolicy」を登録する場合のグループポリシー管理エディタの設定内容を説明していきます。

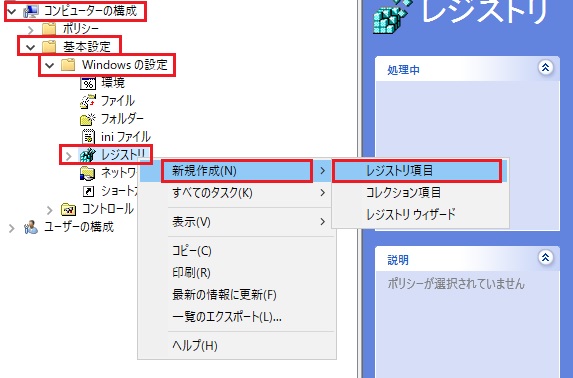

ドメインコントローラー上の「グループポリシーの管理」から新しくグループポリシーオブジェクト(GPO)を作成したうえで、「編集」から「グループポリシー管理エディタ」を起動し、以下の順に開いていきます。

[レジストリ]を右クリックして[新規作成]→[レジストリ項目]を選択します。

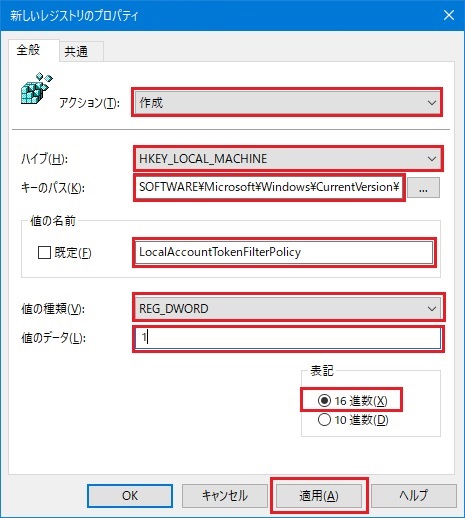

「新しいレジストリのプロパティ」画面が表示されます。

この画面では以下のように設定します。

| 項目 | 設定値 |

|---|---|

| アクション | 作成 |

| ハイブ | HKEY_LOCAL_MACHINE |

| キーのパス | SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System |

| 値の名前 | LocalAccountTokenFilterPolicy |

| 値の種類 | REG_DWORD |

| 値のデータ | 1 |

また、レジストリを追加しているため、再起動をしなくてもグループポリシー適用時に即座に反映されます。

管理共有を使うためのWindowsファイアウォールの設定

前述したレジストリを登録することで、管理共有自体は有効になりますが、この状態で管理共有を使用して対象の端末に接続しようとすると、

とメッセージが表示されて接続できません。

これは、Windowsファイアウォールでブロックされていることが原因です。

よって、このWindowsファイアウォールの設定も併せてグループポリシーで変更しようと思います。

グループポリシーでWindowsファイアウォールを変更する方法

グループポリシーでWindowsファイアウォールの設定を行うための具体的な設定箇所を紹介します。

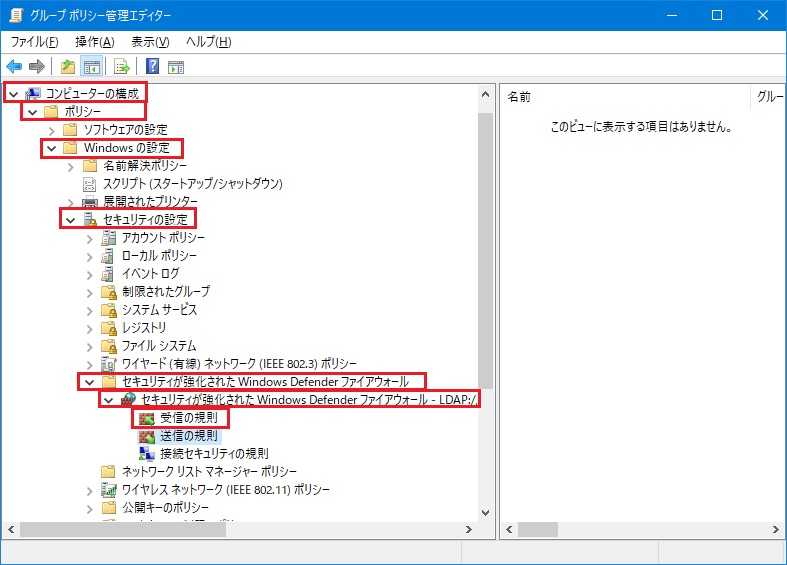

まず。前述したグループポリシーオブジェクト(GPO)を右クリックして「編集」を選択するか、新規にグループポリシーオブジェクト(GPO)を作成して「編集」を選択して、「グループポリシー管理エディタ」を起動してください。

以下の順に開いていきます。

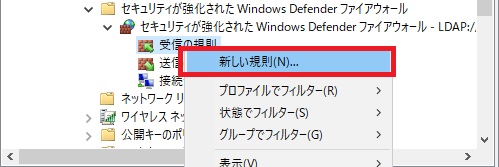

[受信の規則]を右クリックして[新しい規則]を選択します。

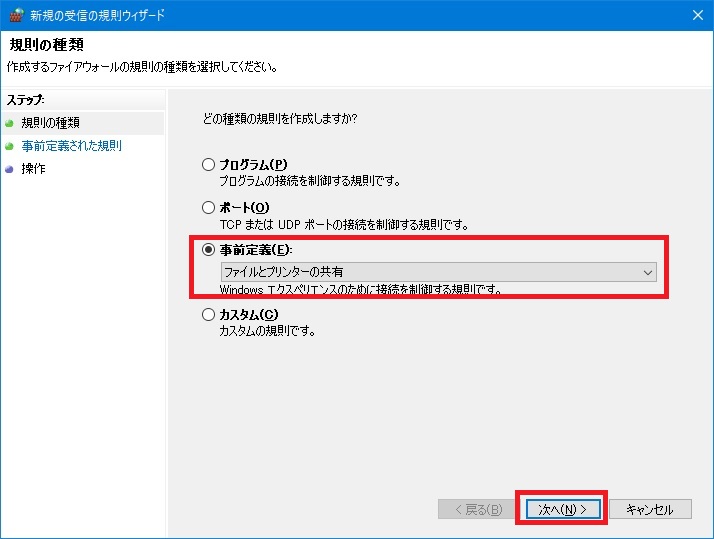

新規の受信の規則ウィザード「規則の種類」

作成する規則の種類を選択します。

今回は「事前定義」のなかの「ファイルとプリンターの共有」を選択します。

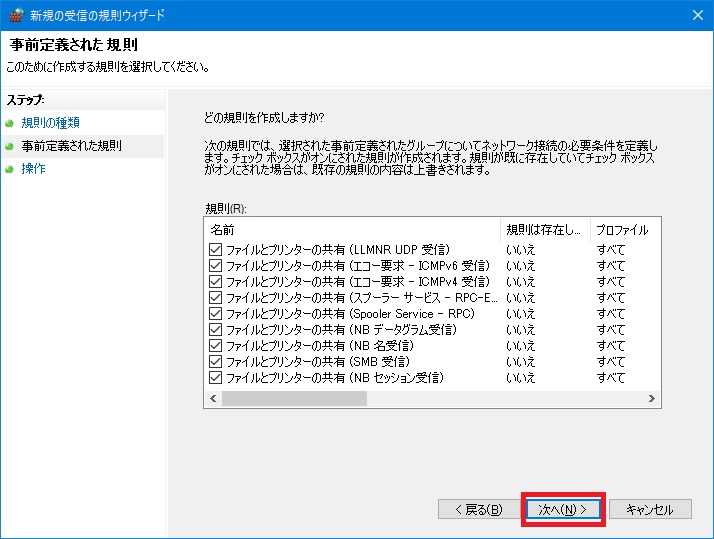

新規の受信の規則ウィザード「事前定義された規則」

有効にする(許可する)通信を選択します。

通常は事前定義された通信グループ内のすべての通信が選択された状態です。

本来はこの選択された状態から、管理共有で本当に必要な通信だけを残し、不必要な通信のチェックは外します。

今回は面倒なので、いったんこのまま全ての通信を有効化します。

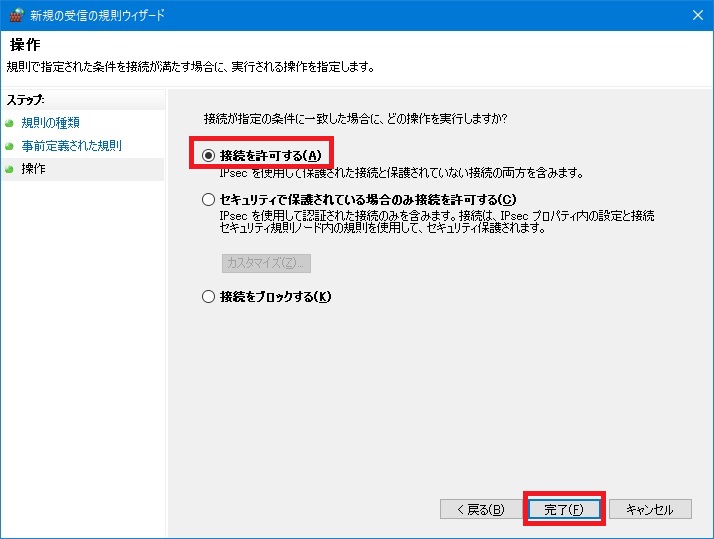

新規の受信の規則ウィザード「操作」

規則で指定した条件に満たした通信の場合の動作を選択します。

ここでは「接続を許可する」を選択して「完了」を押下します。

このグループポリシーをActive Directoryで適用することで、配下の端末に対して管理共有で接続できるようになると思います。

最後に

今回は、オンプレActive Directoryのグループポリシーの機能を利用して、Windowsの管理共有機能を有効にする設定内容を紹介しました。

冒頭でもお伝えした通り、管理共有を有効にすることはセキュリティレベルを下げることになります。

例えば「マルウェア」などのコンピューターウィルスに管理下の端末が感染した場合に、周囲の端末に感染を広げる際の手段の一つとして、管理共有を悪用するケースもあります。

よって、グループポリシーで管理共有を有効化するのは運用上の必要な状況下に限定し、目的を果たし次第、当記事で紹介した設定の逆の手順で無効化することを強く推奨致します。

今回も読んでいただきましてありがとうございました。

それでは皆さまごきげんよう!