今回の記事では、サーバー初心者向けに、Windows Server 2019を一番最初に起動した際に、真っ先に実施しておくべき設定項目を紹介していきます。

記事のタイトルでは「Windows Server 2019」と記載していますが、「Windows Server 2016」やそれ以前のバージョンでもだいたい同じです。

尚、今回の記事で使用したWindowsサーバーは、DELL製筐体にプレインストールされているWindowsサーバーです。

他メーカーでも基本的に変わりはないはずですが、ご承知ください。

WindowsServer2019の初回起動時に設定する項目

当項では、「Windows Server 2019」を初めて起動する場合に設定をしておいたほうが良い設定項目を紹介します。

今回紹介する設定項目は、Windowsサーバーの機能「サーバーマネージャー」から各設定画面に遷移することができます。

「サーバーマネージャー」を起動し、左側メニューの「ローカルサーバー」を選択してください。

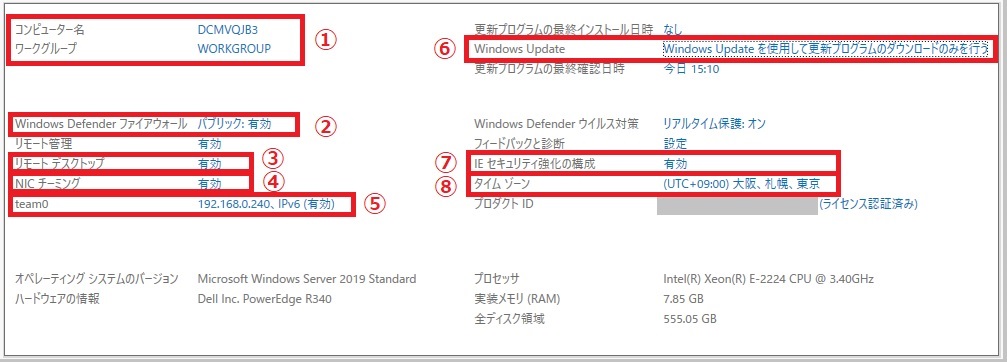

以下の「サーバーマネージャー」の設定項目をもとに、個々の設定内容を紹介していきます。

①コンピューター名及びネットワークグループ

Windows Serverの初回起動時には、通常ランダムな文字列の名前が既定値として設定されています。

サーバーの管理上、コンピューター名(ホスト名)は非常に重要な設定項目です。

管理上適切な名前に設定しましょう。

尚、コンピューター名はひらがなやカタカナ、漢字も使用できますが、予期しない不具合の原因になる為、原則半角アルファベットを使用します。

私の場合は「DB-SRV」とか「AP-SRV01」といった、略称、且つ用途が区別しやすい名称で設定するようにしています。

後、ネットワークグループ名として、既定値はワークグループの「WORKGROUP」が設定されています。

もしActiveDirectory配下で管理する必要があれば、一般のパソコンと同様に、ドメイン配下に加えます。

また、AD配下に置いて管理する必要が無ければ、「ドメイン」ではなく「ワークグループ」を使用することになりますが、サーバーをワークグループの機能を利用して管理するといった運用することは通常あまりしないので、ワークグループ名は既定値のままで変更しなくても結構です。

もちろんワークグループ名を変更して運用しても問題はありません。

尚、コンピューター名を変更すると、再起動が求められます。

その後の作業の段取りも考慮すると、一番最初にコンピューター名を変更することをおススメします。

②Windows Defenderファイアーウォール

既定値では、すべてのファイアーウォール設定は有効化されています。

よって、Pingも通らないですし、多くの通信はブロックされます。

ネットワーク上のファイアーウォール製品で通信は制御し、OS側では一切の通信制御をしないといった運用であれば、「Windows Defenderファイアーウォール」は無効化してしまっても結構です。

ただし、もし可能であれば、基本的には「Windows Defenderファイアーウォール」を有効にしつつ、必要な通信を個別に許可していく設定が望ましいです。

しかし、実際の構築では、そのサーバーで通すべき通信を全て正確に把握するのは困難なケースも多々有り、状況によって有効にするか否かは判断してください。

③リモートデスクトップ

既定値では「無効」になっています。

ただ、WindowsサーバーはGUI操作が前提のサーバーOSであり、構築時や運用時では、リモートデスクトップが使用できないと非常に不便です。

よって、適切なセキュリティを確保したうえで、早々に有効化することをおススメします。

尚、「Windows Server 2016」以降のWindowsサーバーでは、リモートデスクトップを有効化すると、「Windows Defenderファイアーウォール」のリモートデスクトップ用の通信が自動的に許可に設定されます。

過去の記事で、リモートデスクトップを有効にする際に手順を紹介しています。

④NICチーミング

最近はESXiなどの仮想環境上でサーバーを運用することも多いので、仮想マシンであればこの設定は不要ですが、物理サーバーの場合はしっかり設定しておきましょう。

通常の物理サーバーの場合は複数のNICを搭載している場合が多いです。

せっかく複数のNICを搭載していても、そのなかの一つしかLANケーブルが挿さずに利用している人も多いのですが、NICが複数ある場合は、複数の物理NICを仮想的に一つに束ねて冗長化する「チーミング」という技術が簡単に利用できます。

チーミング設定をすることで、チーミングで束ねた物理NICが故障しても、全て故障しない限りは通信断を発生させることなく業務を継続することができます。

NIC自体はそれほど頻繁に故障するパーツではありませんが、万が一に備えて設定しておきましょう。

過去の記事でチーミングについて簡単に解説しております。

良かったらこちらも参考にしてください。

また、WindowsServer標準の「NICチーミング」の設定方法も記事にしております。

必須の設定ではありませんが、手順も非常に簡単なので、是非以下の記事もご参照ください。

⑤IPアドレス設定

当記事の画像では「team0」となっていますが、これは④のチーミング設定で設定したチーム名が表示されています。

チーミングの設定がされていない場合は「Ethernet0」と表示されます。

ここからネットワークアダプターの一覧画面に遷移し、物理NICと、チーミングを設定済みであれば、チーミングした仮想NICがネットワークアダプターとして表示されます。

今回はチーミングを使用する前提なので、物理NIC側ではなく、チーミングした仮想NICに対してIPアドレスを設定します。

⑥Windows Update

IPアドレスを設定して、LANケーブルも挿してあれば、ネットワークにも繋がります。

ネットワークに繋がったら真っ先にやっておきたいのが「Windows Update」です。

納品されたばかりのサーバーでも未適用のパッチは大抵存在しています。

サーバーが本番稼働を開始してしまうと、Windows Updateなどのパッチ適用をすることで稼働している環境に影響を与える場合があるため、慎重に適用時期や適用対象のパッチを選定するべきですが、本番稼働が始まっていないサーバーであれば、積極的にパッチを適用しOSは常に最新の状態にしておきましょう。

「Windows Update」で適用されるパッチには、Windowsの不具合を修正するプログラムも多くあり、それらの適用が漏れた場合は、それに起因して障害が発生する恐れがあります。

ネットワークに接続する場合はセキュリティ的なリスクに晒すことにもなる為、注意してアップデートを実施してください。

尚、WSUSが構築されていれば、アップデートの適用をする際にインターネットに接続する必要がないため、セキュリティ的なリスクは大きく軽減できます。

⑦IEセキュリティ強化の構成

かなり以前のWindowsサーバーから、既定の状態では、IEはセキュリティがキツイ状態になっており、制限が多くまともに外部サイトにアクセスできません。

通常はサーバーにインストールされているブラウザを使用する必要が無い場合も多いですが、何らかの理由により、外部サイトにサーバーのブラウザからアクセスする必要があったり、自サーバーで使用しているミドルウェアの管理ツールがブラウザで操作する場合だったりすると、標準でインストールされているIEのセキュリティ上の制限を解除してあげる必要があります。

その場合はこちらの設定を変更します。

⑧タイムゾーン

Windows Serverの初回起動前には、Administratorのパスワードを設定したり、言語設定やキーボードのキー配列設定などをしますが、使用する国の選択に沿ったタイムゾーンで自動的に設定されるため、結構この設定は見落とされがちですが、ここで設定すべき箇所は「タイムサーバー」の指定です。

サーバー内部で持つシステム時刻は、定期的に時刻を強制的に合わせてあげないと結構ずれていきます。

稼働させているシステムやミドルによっては、このシステム時刻のズレが致命的な障害に繋がる場合もあります。

例えばDBサーバーであれば、そのデータベースに書き込まれる処理日時などの時間が全てズレることになり、APサーバーであれば、処理の判定で時間が重要な締め時間判定などのプログラムがあった場合に正しい結果を返せなくなります。

よって、必ずタイムサーバーとして信頼のおけるNTPを指定しましょう。

Windows Server 2016、及びWindows Server 2019であれば、当ブログの別の記事で設定方法を紹介しています。

是非ご参照ください。

参照先のNTPサーバーですが、もしインターネットに接続できる環境であれば、ntp.nict.jp などの公的なNTPサービスをおススメします。

インターネットへの接続環境になければ、参加しているネットワーク内のどこかのネットワーク機器やサーバーをNTPサーバーとして参照させましょう。

また、全ての機器が外部のNTPを参照しにいくのは、無駄な通信が発生したり、時刻同期に失敗して時刻がずれるリスクがあるため、ルーターやファイアーウォールなどのインターネットと接する機器のみ外部のNTPから時刻を取り、そのルーターやファイアーウォールをNTPサーバーにして、そのネットワーク内の機器からNTPサーバーとして参照させるのが理想的な設計です。

最後に

今回は「Windows Server 2019」を最初に起動した際に、実施しておくべき設定項目を一通り紹介しました。

「サーバーマネージャー」から設定できる項目を左上から順に紹介しましたが、この順番は、Microsoftが「この順番に設定していくと良いよ」って感じで、推奨する設定順で明示的に並べてくれていると思われます。

今まであまり意識をしませんでしたが、今回改めて記事を書いていて気づきました。

面白いですね。

今回紹介していない設定として、「Windows Defenderウィルス対策」もありますが、もし他メーカーのアンチウィルスソフトをインストールする場合は自動的にWindows標準のアンチウィルスは無効化されますし、今回の記事で紹介するのは割愛させていただきました。

今回の記事が皆さまのお役に立てれば幸いです。

それでは今回も読んでいただきましてありがとうございました。